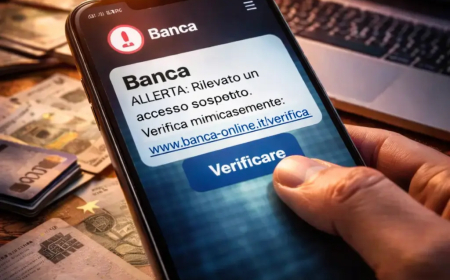

Nueva estafa por SMS vacía las cuentas en 30 segundos: cómo reconocerla

Analizamos el mecanismo técnico y psicológico detrás de la nueva ola de smishing bancario. Descubre por qué los mensajes fraudulentos aparecen en chats auténticos y cómo la velocidad de ejecución inutiliza los antiguos métodos de defensa.

En nuestro trabajo diario de gestión de infraestructuras digitales y flujos de comunicación, observamos un cambio radical en la naturaleza de las amenazas informáticas. Si antes los intentos de fraude eran gramaticalmente pobres y técnicamente burdos, hoy nos enfrentamos a operaciones quirúrgicas diseñadas para explotar no tanto la vulnerabilidad del software, sino la de los protocolos de comunicación y la psicología del usuario. La llamada "estafa de los 30 segundos" no es un titular sensacionalista, sino la descripción precisa de una ventana temporal operativa durante la cual nuestras cuentas corrientes pueden verse comprometidas irreversiblemente a través de un simple SMS.

Lo que hace que esta amenaza sea particularmente insidiosa es su capacidad para camuflarse perfectamente dentro de conversaciones legítimas. A menudo recibimos reportes de usuarios desconcertados por el hecho de que el mensaje fraudulento apareció en el mismo historial de mensajes verdaderos enviados por su banco. Este fenómeno ocurre porque los protocolos de la red móvil permiten la manipulación del "Sender ID", es decir, el identificador textual del remitente. Cuando los delincuentes envían un mensaje configurando como remitente el nombre exacto de la entidad bancaria, el teléfono inteligente de la víctima, siguiendo una lógica de agrupación por nombre, coloca el mensaje falso junto a los auténticos que contienen códigos de acceso o notificaciones de transferencias pasadas. En GoBooksy vemos constantemente cómo esta única falla lógica en la gestión de SMS por parte de los dispositivos es la piedra angular que derriba la desconfianza inicial del usuario.

La mecánica del ataque está estudiada para generar un sentido de urgencia que cortocircuita el pensamiento racional. El texto casi siempre hace referencia a un acceso no autorizado, a un bloqueo preventivo de la tarjeta o a una transacción sospechosa de salida. La reacción instintiva es proteger los ahorros haciendo clic en el enlace proporcionado para "verificar" o "bloquear" la operación. Es aquí donde la infraestructura criminal muestra su sofisticación. El enlace no lleva a un sitio estático, sino a una plataforma de mirroring que reproduce fielmente la interfaz del banco, a menudo actualizada en tiempo real. Mientras el usuario escribe sus credenciales en el sitio falso, un bot o un operador humano las inserta simultáneamente en el sitio verdadero del banco.

El momento crítico, esos fatídicos treinta segundos, se activa cuando el sistema bancario real envía el código OTP (One Time Password) para autorizar el acceso o una transacción. El usuario, creyendo usar ese código para anular una transferencia fraudulenta en la página falsa, lo introduce en el formulario. Inmediatamente, el sistema criminal intercepta ese código y lo utiliza en el portal bancario real para finalizar una transferencia instantánea hacia cuentas extranjeras o "mulas" financieras. La velocidad es esencial porque los códigos OTP tienen una validez temporal muy breve. Hemos analizado casos en los que todo el proceso, desde el clic en el enlace hasta el vaciado del saldo disponible, se consumó en menos de un minuto, dejando a la víctima solo con la notificación de la operación realizada.

Otro aspecto que a menudo se subestima es la calidad de la "ingeniería social" utilizada. En algunos escenarios más complejos que hemos monitoreado, el SMS es solo el preludio de una llamada de voz. Un falso operador, que ya conoce nombre y apellido de la víctima gracias a bases de datos filtradas con anterioridad, llama para "asistir" al usuario en el procedimiento de bloqueo, guiándolo paso a paso para que proporcione los códigos de seguridad. La voz humana, tranquila y profesional, es una herramienta poderosísima para bajar las defensas, mucho más que una interfaz web. Este enfoque híbrido hace extremadamente difícil distinguir lo verdadero de lo falso, especialmente en momentos de estrés emocional inducido por el miedo a perder dinero.

La defensa contra estas amenazas requiere un cambio de paradigma en la forma en que interactuamos con las comunicaciones de servicio. En GoBooksy adoptamos y aconsejamos un enfoque "Zero Trust" hacia el canal SMS para comunicaciones críticas. La regla de oro que aplicamos es que los bancos y las instituciones financieras nunca incluyen enlaces directos para el acceso a las cuentas dentro de mensajes de texto. Si hay un problema real, este será visible accediendo a la app oficial o al sitio web escribiendo manualmente la dirección, nunca siguiendo un atajo enviado por mensaje. Además, es fundamental leer atentamente el contenido de los SMS que contienen los códigos OTP: a menudo, con las prisas, se ignora que el mensaje dice "autorización transferencia" mientras nosotros estamos convencidos de estar autorizando una "anulación".

La tecnología nos ofrece herramientas potentes, pero la seguridad final reside en nuestra capacidad para ralentizar los procesos de decisión frente a la urgencia. Comprender que el remitente de un mensaje puede ser falsificado y que la interfaz que vemos en la pantalla puede ser una máscara es el primer paso para inmunizarse contra estos fraudes. La verdadera protección no está solo en el software antivirus o en los firewalls bancarios, sino en la conciencia de que, en el mundo digital, la urgencia es casi siempre la primera señal del engaño.