Windows: le funzioni nascoste che pochi conoscono

Oltre l'interfaccia utente: dai driver NVMe server-grade ai comandi forensi nativi. Guida definitiva all'architettura sommersa del sistema operativo Microsoft.

Il Sistema Operativo Sommerso

La maggior parte degli utenti, inclusi molti professionisti IT, utilizza solo il 20% delle capacità reali di Windows. Ci fermiamo all'interfaccia Fluent Design, al menu Start e alle Impostazioni standard. Ma Windows 11 (e le attuali build Insider che anticipano Windows 12) è costruito come un iceberg. Sotto la superficie dell'interfaccia grafica esiste uno strato di strumenti di diagnostica, comandi di rete forensi e capacità di virtualizzazione che Microsoft ha ereditato dal mondo Server e Azure, ma che lascia "dormienti" o non documentati nelle versioni consumer e Pro.

In questo articolo non parleremo di "scorciatoie da tastiera" o di come cambiare lo sfondo. Analizzeremo funzioni architetturali nascoste, accessibili solo tramite modifiche al registro, terminale o utility deep-system, aggiornate agli ultimissimi sviluppi di fine 2025.

1. Storage: Abilitare il Driver NVMe "Server-Grade" su Windows 11

Livello: Esperto | Requisito: Windows 11 24H2 o superiore

Una delle scoperte più recenti della community tecnica (emersa con forza proprio in questo dicembre 2025) riguarda lo stack di archiviazione. Windows Server 2025 ha introdotto un nuovo driver nativo per SSD NVMe ottimizzato per carichi di lavoro intensivi (IOPS elevati), capace di ridurre il carico sulla CPU del 30-45% durante i trasferimenti massivi.

Curiosamente, questo driver è presente anche nelle installazioni consumer di Windows 11, ma è disabilitato a favore di una versione "legacy" più conservativa per garantire la compatibilità con hardware obsoleto.

La procedura di sblocco: Non esiste un interruttore nelle impostazioni. Per forzare il sistema a utilizzare lo stack moderno, è necessario intervenire sul Registro di Sistema (Regedit) per modificare i flag di FeatureManagement.

-

Aprire

regedit.execon privilegi amministrativi. -

Navigare verso:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Policies\Microsoft\FeatureManagement\Overrides -

È necessario creare due valori DWORD (32-bit) specifici che agiscono come "interruttori" per il kernel.

-

Nome:

1853569164-> Valore:1 -

Nome:

735209102-> Valore:1

-

-

Dopo il riavvio, aprendo "Gestione Dispositivi", i drive NVMe non appariranno più sotto la voce generica, ma utilizzeranno il nuovo driver

stornvme.syscon code di priorità ottimizzate.

Il risultato concreto: I benchmark sintetici (CrystalDiskMark) mostrano un incremento marginale nella velocità sequenziale, ma un salto enorme nelle letture casuali 4K Q1T1, che sono quelle che determinano la reattività reale del sistema all'apertura delle applicazioni e al caricamento di texture nei giochi o software di rendering.

2. Network Forensics: Pktmon, il Wireshark integrato

Livello: Intermedio | Strumento: Riga di Comando

Molti installano software di terze parti come Wireshark per analizzare il traffico di rete sospetto. Pochi sanno che Windows integra, dal kernel 2004 in poi, uno sniffer di pacchetti completo chiamato Pktmon (Packet Monitor), che nel 2025 ha raggiunto una maturità impressionante.

A differenza di strumenti esterni che installano driver di filtro sulla scheda di rete (spesso causa di instabilità), Pktmon vive nativamente nello stack di rete di Windows. Può intercettare il traffico a livello di componente, vedendo i pacchetti mentre attraversano i vari layer del sistema operativo, non solo quando entrano o escono.

Come utilizzarlo per diagnosi reali: Immaginate di dover capire perché un'applicazione specifica non riesce a connettersi al server, o se un processo in background sta inviando telemetria non richiesta.

-

Filtrare il traffico: Non volete tutto il traffico, solo quello di una porta specifica (es. HTTPS).

pktmon filter add -p 443 -

Avviare la cattura in tempo reale:

pktmon start --etw -p 0 -c 0(Il parametro--etwregistra gli eventi per l'analisi successiva). -

Analisi: Dopo aver fermato la cattura (

pktmon stop), Windows genera un file.etl. La vera magia è la conversione nativa in formato PCAPNG, leggibile da qualsiasi analizzatore standard:pktmon etl2pcap PktMon.etl

Questo strumento è fondamentale per chi tiene alla privacy e alla sicurezza: permette di auditare esattamente cosa esce dalla vostra scheda di rete senza installare software che potrebbero compromettere il sistema.

3. God Mode 2.0: I CLSID e le Shell Commands

Livello: Base/Intermedio | Strumento: Esplora Risorse

La famosa "God Mode" è spesso liquidata come un trucco da vecchi forum, ma la sua natura tecnica è raramente spiegata. Non si tratta di una "cartella magica", ma dello sfruttamento dei CLSID (Class Identifiers) del registro COM di Windows.

Creando una cartella e rinominandola con una stringa specifica, stiamo dicendo a explorer.exe di non trattare quell'oggetto come una directory del file system (NTFS), ma come un puntatore a un'interfaccia di sistema specifica.

Il GUID canonico (sempre valido nel 2025): GodMode.{ED7BA470-8E54-465E-825C-99712043E01C}

Tuttavia, il vero potere per l'utente avanzato risiede nei comandi Shell:. Questi sono "wormhole" che bypassano la navigazione grafica. Ecco quelli essenziali per una gestione rapida:

-

shell:AppsFolder: Apre una vista speciale che mostra tutte le applicazioni installate (Win32 e UWP) in un elenco piatto. È l'unico modo per creare collegamenti sul desktop per le app moderne del Microsoft Store che altrimenti non lo permetterebbero. -

shell:Startup: Porta direttamente alla cartella di esecuzione automatica dell'utente corrente. Molto più rapido che navigare in AppData/Roaming... per rimuovere script indesiderati all'avvio. -

shell:SendTo: Permette di modificare il menu "Invia a" del tasto destro. Potete aggiungere qui collegamenti a cartelle specifiche (es. il vostro server NAS o una cartella di progetto), permettendovi di spostare file istantaneamente con un click destro.

4. PowerToys: L'evoluzione dell'AI Locale

Livello: Intermedio | Strumento: PowerToys 2025

I Microsoft PowerToys non sono più un "optional" simpatico, sono diventati il laboratorio di test per le funzioni che arriveranno in Windows 12. La funzione più critica aggiunta di recente è Advanced Paste con supporto AI Locale.

Mentre Copilot opera nel cloud, PowerToys ha introdotto la possibilità di usare modelli NPU (Neural Processing Unit) locali per manipolare il testo nella clipboard.

Perché è fondamentale: Se copiate un blocco di codice o un testo legale confuso, potete usare la combinazione Win + Shift + V (o quella configurata) per non solo incollare, ma trasformare il testo on-the-fly.

-

Esempio reale: Copiate una tabella malformattata da un PDF. Con Advanced Paste, potete digitare "Incolla come CSV" o "Incolla come JSON". L'elaborazione avviene localmente se avete scaricato i modelli LLM compatibili, garantendo che i dati sensibili non lascino mai la clipboard per andare sui server di OpenAI o Microsoft.

-

Text Extractor 2.0: La funzione OCR (

Win + Shift + T) è stata aggiornata per riconoscere la struttura. Non cattura più solo "testo piatto", ma cerca di mantenere l'indentazione, utilissimo per chi lavora con snippet di codice visti in video tutorial o presentazioni.

5. Sicurezza: Cancellazione Forense con Cipher

Livello: Avanzato | Strumento: Terminale

Quando cancellate un file e svuotate il cestino, i dati rimangono fisicamente sul disco (marcati come "spazio libero") finché non vengono sovrascritti. Per un professionista che gestisce dati sensibili, questo è un rischio inaccettabile.

Windows include un tool di livello militare chiamato cipher.exe, originariamente progettato per gestire la crittografia EFS, ma che possiede una funzione nascosta di bonifica dello spazio libero.

Il comando: cipher /w:C:

Cosa fa davvero: Questo comando non tocca i file esistenti. Scansiona esclusivamente lo spazio non allocato sul drive C: ed esegue tre passaggi di scrittura:

-

Scrittura di soli zeri (0x00).

-

Scrittura di soli uno (0xFF).

-

Scrittura di numeri casuali.

Questa procedura rende praticamente impossibile il recupero di dati cancellati precedentemente, anche utilizzando software forensi professionali. È un'operazione da eseguire mensilmente sui laptop aziendali o prima di vendere un dispositivo.

6. WSL 2: La gestione ibrida dei File System

Livello: Sviluppatore | Strumento: WSL

Il Windows Subsystem for Linux (WSL 2) è ormai standard, ma molti sviluppatori lo usano male, lamentando lentezza nell'I/O (Input/Output). Il segreto, spesso ignorato, risiede nella gestione incrociata dei file system.

Windows usa NTFS, Linux usa ext4 (virtualizzato in un disco VHDX).

-

L'errore comune: Modificare file che risiedono sulla partizione Windows (

/mnt/c/Users/...) usando strumenti Linux. Questo costringe il sistema a una traduzione continua dei metadati dei file, rallentando la compilazione di progetti enormi (es.npm installo build Rust) anche del 500%. -

La soluzione architetturale: Dovete trattare WSL come un computer separato. I file di progetto devono risiedere nel file system di Linux (

~/projects). -

L'accesso nascosto: Come si modificano quei file con strumenti Windows (es. Photoshop o Esplora Risorse) se sono dentro il disco virtuale Linux? Windows 11 monta automaticamente il file system Linux come una risorsa di rete locale nascosta. Basta digitare

\\wsl$\nella barra degli indirizzi di Esplora Risorse. Da qui, avete accesso root ai file Linux trattandoli come se fossero su una chiavetta USB, ma mantenendo le prestazioni native di Linux quando compilate da terminale.

7. Wifi & Sicurezza: Recupero credenziali via CMD

Livello: Base | Strumento: CMD

Dimenticare la password di una rete Wi-Fi a cui si è già connessi è un classico. Invece di cercare foglietti o resetter il router, Windows conserva queste informazioni in chiaro, ma protette, nel database WLAN.

Il comando netsh (Network Shell) è il coltellino svizzero per queste operazioni.

Procedura di estrazione:

-

Aprire il terminale.

-

Visualizzare i profili salvati:

netsh wlan show profile -

Estrarre la password di un profilo specifico:

netsh wlan show profile name="NomeDellaRete" key=clear

Sotto la voce "Impostazioni di sicurezza" -> "Contenuto della chiave", apparirà la password in chiaro. Questa non è una vulnerabilità (richiede accesso fisico e sbloccato al PC), ma una funzione di amministrazione che l'interfaccia grafica tende a nascondere sotto vari strati di menu.

8. Il report segreto della Batteria e dell'Efficienza

Livello: Utente | Strumento: Powercfg

Per chi acquista laptop usati o vuole monitorare il degrado hardware, Windows offre uno strumento diagnostico che genera un report HTML dettagliato, superiore a qualsiasi app di terze parti.

-

Battery Report:

powercfg /batteryreportGenera un file nella cartella utente che mostra i cicli di ricarica esatti, la capacità originale di fabbrica (Design Capacity) vs la capacità attuale (Full Charge Capacity) e un grafico storico del degrado. -

System Sleep Diagnostics:

powercfg /systemsleepdiagnosticsMeno noto, questo comando analizza perché il computer si è svegliato da solo o perché la batteria si è scaricata in sospensione (il famigerato "Modern Standby" drain). Se il vostro laptop si scalda nello zaino, questo report vi dirà esattamente quale processo o driver ha impedito al processore di entrare negli stati a basso consumo (C-States).

Conclusione

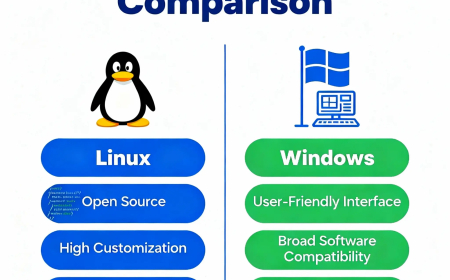

Windows, nella sua iterazione di fine 2025, è un sistema operativo bicefalo. Da una parte c'è l'esperienza utente semplificata, guidata dall'AI e dal design morbido. Dall'altra, accessibile solo a chi osa aprire il terminale o il registro, c'è una piattaforma industriale potente, ereditata dai server e plasmata per gli sviluppatori.

Imparare a usare strumenti come pktmon, i comandi shell: e le modifiche al registro per i driver NVMe non significa solo "smanettare". Significa riprendere il controllo della macchina, decidendo come deve comportarsi l'hardware e come devono essere trattati i dati, senza delegare ogni decisione agli algoritmi automatici di Redmond.