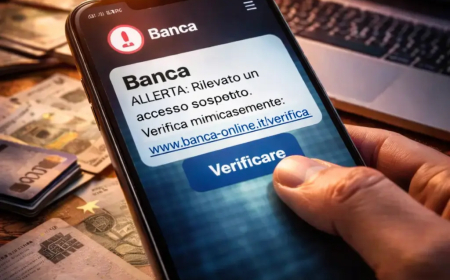

L'inganno dei 30 secondi: anatomia della nuova truffa via SMS che aggira le difese bancarie

Analizziamo il meccanismo tecnico e psicologico dietro la nuova ondata di smishing bancario. Scopri perché i messaggi fraudolenti appaiono nelle chat autentiche e come la velocità d'esecuzione rende inefficaci i vecchi metodi di difesa.

Nel nostro quotidiano lavoro di gestione delle infrastrutture digitali e dei flussi di comunicazione, osserviamo un cambiamento radicale nella natura delle minacce informatiche. Se un tempo i tentativi di frode erano sgrammaticati e tecnicamente grossolani, oggi ci troviamo di fronte a operazioni chirurgiche, progettate per sfruttare non tanto la vulnerabilità del software, quanto quella dei protocolli di comunicazione e la psicologia dell'utente. La cosiddetta "truffa dei 30 secondi" non è un titolo sensazionalistico, ma la descrizione accurata di una finestra temporale operativa durante la quale i nostri conti correnti possono essere compromessi irreversibilmente attraverso un semplice SMS.

Ciò che rende questa minaccia particolarmente insidiosa è la sua capacità di mimetizzarsi perfettamente all'interno di conversazioni legittime. Spesso riceviamo segnalazioni di utenti sconcertati dal fatto che il messaggio fraudolento sia apparso nella stessa cronologia dei messaggi veri inviati dalla loro banca. Questo fenomeno accade perché i protocolli della rete mobile permettono la manipolazione del "Sender ID", ovvero l'identificativo testuale del mittente. Quando i criminali inviano un messaggio impostando come mittente il nome esatto dell'istituto di credito, lo smartphone della vittima, seguendo una logica di raggruppamento per nome, accoda il messaggio falso a quelli autentici contenenti codici di accesso o notifiche di bonifici passati. In GoBooksy vediamo costantemente come questa singola falla logica nel modo in cui i dispositivi gestiscono gli SMS sia la chiave di volta che abbatte la diffidenza iniziale dell'utente.

La meccanica dell'attacco è studiata per generare un senso di urgenza che cortocircuita il pensiero razionale. Il testo fa quasi sempre riferimento a un accesso non autorizzato, a un blocco preventivo della carta o a una transazione sospetta in uscita. La reazione istintiva è quella di proteggere i propri risparmi cliccando sul link fornito per "verificare" o "bloccare" l'operazione. È qui che l'infrastruttura criminale mostra la sua sofisticazione. Il link non porta a un sito statico, ma a una piattaforma di mirroring che riproduce fedelmente l'interfaccia della banca, spesso aggiornata in tempo reale. Mentre l'utente digita le proprie credenziali sul sito falso, un bot o un operatore umano le inserisce simultaneamente sul sito vero della banca.

Il momento critico, quei fatidici trenta secondi, scatta quando il sistema bancario reale invia il codice OTP (One Time Password) per autorizzare l'accesso o una transazione. L'utente, credendo di usare quel codice per annullare un bonifico fraudolento sulla pagina falsa, lo inserisce nel form. Immediatamente, il sistema criminale intercetta quel codice e lo utilizza sul portale bancario reale per finalizzare un bonifico istantaneo verso conti esteri o "muli" finanziari. La velocità è essenziale perché i codici OTP hanno una validità temporale brevissima. Abbiamo analizzato casi in cui l'intero processo, dal click sul link allo svuotamento del saldo disponibile, si è consumato in meno di un minuto, lasciando alla vittima solo la notifica dell'operazione avvenuta.

Un altro aspetto che spesso viene sottovalutato è la qualità del "social engineering" utilizzato. In alcuni scenari più complessi che abbiamo monitorato, l'SMS è solo il preludio a una chiamata vocale. Un finto operatore, che conosce già nome e cognome della vittima grazie a database di dati trafugati in precedenza, chiama per "assistere" l'utente nella procedura di blocco, guidandolo passo passo nel fornire i codici di sicurezza. La voce umana, calma e professionale, è uno strumento potentissimo per abbassare le difese, molto più di un'interfaccia web. Questo approccio ibrido rende estremamente difficile distinguere il vero dal falso, specialmente in momenti di stress emotivo indotto dalla paura di perdere denaro.

La difesa contro queste minacce richiede un cambio di paradigma nel modo in cui interagiamo con le comunicazioni di servizio. In GoBooksy adottiamo e consigliamo un approccio "Zero Trust" verso il canale SMS per le comunicazioni critiche. La regola aurea che applichiamo è che le banche e gli istituti finanziari non includono mai link diretti per l'accesso ai conti all'interno di messaggi di testo. Se c'è un problema reale, questo sarà visibile accedendo all'app ufficiale o al sito web digitando manualmente l'indirizzo, mai seguendo una scorciatoia inviata per messaggio. Inoltre, è fondamentale leggere attentamente il contenuto degli SMS contenenti i codici OTP: spesso, nella fretta, si ignora che il messaggio recita "autorizzazione bonifico" mentre noi siamo convinti di stare autorizzando un "annullamento".

La tecnologia ci offre strumenti potenti, ma la sicurezza finale risiede nella nostra capacità di rallentare i processi decisionali di fronte all'urgenza. Comprendere che il mittente di un messaggio può essere falsificato e che l'interfaccia che vediamo sullo schermo può essere una maschera, è il primo passo per immunizzarsi contro queste frodi. La vera protezione non è solo nel software antivirus o nei firewall bancari, ma nella consapevolezza che, nel mondo digitale, l'urgenza è quasi sempre il primo segnale dell'inganno.