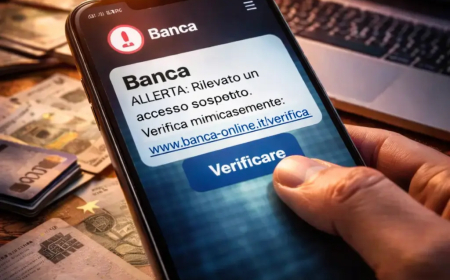

Neue SMS-Betrugsmasche leert Konten in 30 Sekunden: So erkennt man sie

Wir analysieren den technischen und psychologischen Mechanismus hinter der neuen Welle von Banking-Smishing. Erfahren Sie, warum betrügerische Nachrichten in authentischen Chats erscheinen und wie die Ausführungsgeschwindigkeit alte Abwehrmethoden unwirksam macht.

In unserer täglichen Arbeit mit digitalen Infrastrukturen und Kommunikationsflüssen beobachten wir einen radikalen Wandel in der Natur von Cyberbedrohungen. Während Betrugsversuche früher grammatikalisch schlecht und technisch grob waren, stehen wir heute vor chirurgischen Operationen, die weniger auf Software-Schwachstellen als auf Kommunikationsprotokolle und die Psychologie der Nutzer abzielen. Der sogenannte "30-Sekunden-Betrug" ist keine reißerische Schlagzeile, sondern die genaue Beschreibung eines operativen Zeitfensters, in dem unsere Bankkonten durch eine einfache SMS irreversibel kompromittiert werden können.

Was diese Bedrohung besonders tückisch macht, ist ihre Fähigkeit, sich perfekt in legitime Konversationen einzufügen. Wir erhalten häufig Berichte von Nutzern, die fassungslos darüber sind, dass die betrügerische Nachricht im selben Verlauf erschien wie echte Nachrichten ihrer Bank. Dieses Phänomen tritt auf, weil die Protokolle des Mobilfunknetzes die Manipulation der "Sender ID", also der Textkennung des Absenders, zulassen. Wenn Kriminelle eine Nachricht senden und als Absender den exakten Namen des Kreditinstituts festlegen, reiht das Smartphone des Opfers die Nachricht aufgrund einer Namensgruppierungslogik hinter den authentischen Nachrichten ein, die Zugangscodes oder Benachrichtigungen über vergangene Überweisungen enthalten. Bei GoBooksy sehen wir ständig, wie diese einzelne logische Lücke in der SMS-Verwaltung der Geräte der entscheidende Faktor ist, der das anfängliche Misstrauen des Nutzers beseitigt.

Die Mechanik des Angriffs ist darauf ausgelegt, ein Gefühl der Dringlichkeit zu erzeugen, das rationales Denken kurzschließt. Der Text bezieht sich fast immer auf einen unbefugten Zugriff, eine präventive Kartensperrung oder eine verdächtige ausgehende Transaktion. Die instinktive Reaktion ist, das eigene Ersparte zu schützen, indem man auf den bereitgestellten Link klickt, um den Vorgang zu "überprüfen" oder zu "blockieren". Hier zeigt die kriminelle Infrastruktur ihre Raffinesse. Der Link führt nicht zu einer statischen Seite, sondern zu einer Spiegelungsplattform (Mirroring), die die Benutzeroberfläche der Bank originalgetreu und oft in Echtzeit nachbildet. Während der Nutzer seine Anmeldedaten auf der falschen Seite eingibt, gibt ein Bot oder ein menschlicher Operator sie gleichzeitig auf der echten Bankseite ein.

Der kritische Moment, jene verhängnisvollen dreißig Sekunden, beginnt, wenn das echte Bankensystem den OTP-Code (One Time Password) zur Autorisierung des Zugriffs oder einer Transaktion sendet. Der Nutzer, im Glauben, diesen Code zu verwenden, um eine betrügerische Überweisung auf der falschen Seite zu stornieren, gibt ihn in das Formular ein. Sofort fängt das kriminelle System diesen Code ab und verwendet ihn auf dem echten Bankportal, um eine Sofortüberweisung auf ausländische Konten oder an "Finanzagenten" (Money Mules) abzuschließen. Geschwindigkeit ist entscheidend, da OTP-Codes nur eine sehr kurze Gültigkeitsdauer haben. Wir haben Fälle analysiert, in denen der gesamte Prozess, vom Klick auf den Link bis zur Leerung des verfügbaren Guthabens, in weniger als einer Minute stattfand und dem Opfer nur die Benachrichtigung über die erfolgte Transaktion blieb.

Ein weiterer oft unterschätzter Aspekt ist die Qualität des eingesetzten "Social Engineering". In einigen komplexeren Szenarien, die wir überwacht haben, ist die SMS nur das Vorspiel zu einem Sprachanruf. Ein falscher Mitarbeiter, der dank zuvor geleakter Datenbanken bereits Vor- und Nachnamen des Opfers kennt, ruft an, um dem Nutzer beim Sperrvorgang zu "assistieren" und ihn Schritt für Schritt bei der Preisgabe der Sicherheitscodes zu leiten. Die menschliche Stimme, ruhig und professionell, ist ein mächtiges Werkzeug, um die Verteidigungshaltung zu senken, viel mehr als eine Weboberfläche. Dieser hybride Ansatz macht es extrem schwierig, Echtes von Falschem zu unterscheiden, besonders in Momenten emotionalen Stresses, der durch die Angst vor Geldverlust ausgelöst wird.

Die Verteidigung gegen diese Bedrohungen erfordert einen Paradigmenwechsel in der Art und Weise, wie wir mit Servicekommunikation interagieren. Bei GoBooksy wenden wir einen "Zero Trust"-Ansatz für den SMS-Kanal bei kritischen Kommunikationen an und empfehlen diesen auch weiter. Die goldene Regel, die wir anwenden, lautet, dass Banken und Finanzinstitute niemals direkte Links für den Kontozugriff in Textnachrichten einfügen. Wenn es ein echtes Problem gibt, ist dies durch Zugriff auf die offizielle App oder die Website durch manuelle Eingabe der Adresse sichtbar, niemals durch Folgen einer per Nachricht gesendeten Abkürzung. Zudem ist es entscheidend, den Inhalt von SMS mit OTP-Codes genau zu lesen: Oft wird in der Eile übersehen, dass die Nachricht "Überweisung autorisieren" lautet, während wir überzeugt sind, eine "Stornierung" zu autorisieren.

Die Technologie bietet uns mächtige Werkzeuge, aber die ultimative Sicherheit liegt in unserer Fähigkeit, Entscheidungsprozesse angesichts von Dringlichkeit zu verlangsamen. Zu verstehen, dass der Absender einer Nachricht gefälscht sein kann und dass die Oberfläche, die wir auf dem Bildschirm sehen, eine Maske sein kann, ist der erste Schritt zur Immunisierung gegen diese Betrügereien. Der wahre Schutz liegt nicht nur in Antivirensoftware oder Bank-Firewalls, sondern im Bewusstsein, dass in der digitalen Welt Dringlichkeit fast immer das erste Anzeichen einer Täuschung ist.