Nouvelle arnaque par SMS vide les comptes en 30 secondes : comment la reconnaître

Nous analysons le mécanisme technique et psychologique derrière la nouvelle vague de smishing bancaire. Découvrez pourquoi les messages frauduleux apparaissent dans les conversations authentiques et comment la vitesse d'exécution rend inefficaces les anciennes méthodes de défense.

Dans notre travail quotidien de gestion des infrastructures numériques et des flux de communication, nous observons un changement radical dans la nature des menaces informatiques. Si autrefois les tentatives de fraude étaient grammaticalement pauvres et techniquement grossières, nous sommes aujourd'hui confrontés à des opérations chirurgicales conçues pour exploiter non pas tant la vulnérabilité des logiciels, mais celle des protocoles de communication et la psychologie de l'utilisateur. La soi-disant "arnaque des 30 secondes" n'est pas un titre sensationnaliste, mais la description précise d'une fenêtre temporelle opérationnelle durant laquelle nos comptes courants peuvent être compromis de manière irréversible via un simple SMS.

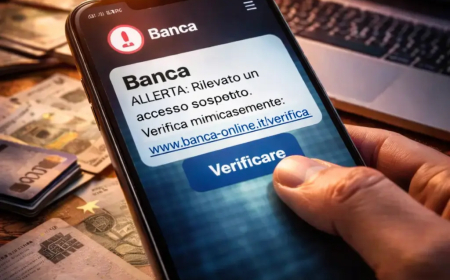

Ce qui rend cette menace particulièrement insidieuse est sa capacité à se fondre parfaitement dans les conversations légitimes. Nous recevons souvent des signalements d'utilisateurs déconcertés par le fait que le message frauduleux est apparu dans le même historique que les vrais messages envoyés par leur banque. Ce phénomène se produit car les protocoles du réseau mobile permettent la manipulation du "Sender ID", c'est-à-dire l'identifiant textuel de l'expéditeur. Lorsque les criminels envoient un message en définissant comme expéditeur le nom exact de l'institution bancaire, le smartphone de la victime, suivant une logique de regroupement par nom, place le faux message à la suite des authentiques contenant des codes d'accès ou des notifications de virements passés. Chez GoBooksy, nous voyons constamment comment cette seule faille logique dans la gestion des SMS par les appareils est la clé de voûte qui abat la méfiance initiale de l'utilisateur.

La mécanique de l'attaque est étudiée pour générer un sentiment d'urgence qui court-circuite la pensée rationnelle. Le texte fait presque toujours référence à un accès non autorisé, à un blocage préventif de la carte ou à une transaction suspecte sortante. La réaction instinctive est de protéger ses économies en cliquant sur le lien fourni pour "vérifier" ou "bloquer" l'opération. C'est ici que l'infrastructure criminelle montre sa sophistication. Le lien ne mène pas à un site statique, mais à une plateforme de "mirroring" qui reproduit fidèlement l'interface de la banque, souvent mise à jour en temps réel. Pendant que l'utilisateur tape ses identifiants sur le faux site, un bot ou un opérateur humain les insère simultanément sur le vrai site de la banque.

Le moment critique, ces fatidiques trente secondes, se déclenche lorsque le système bancaire réel envoie le code OTP (One Time Password) pour autoriser l'accès ou une transaction. L'utilisateur, croyant utiliser ce code pour annuler un virement frauduleux sur la fausse page, l'insère dans le formulaire. Immédiatement, le système criminel intercepte ce code et l'utilise sur le portail bancaire réel pour finaliser un virement instantané vers des comptes étrangers ou des "mules" financières. La vitesse est essentielle car les codes OTP ont une validité temporelle très courte. Nous avons analysé des cas où l'ensemble du processus, du clic sur le lien au vidage du solde disponible, s'est déroulé en moins d'une minute, laissant la victime avec seulement la notification de l'opération effectuée.

Un autre aspect souvent sous-estimé est la qualité de l'"ingénierie sociale" utilisée. Dans certains scénarios plus complexes que nous avons surveillés, le SMS n'est que le prélude à un appel vocal. Un faux opérateur, qui connaît déjà le nom et le prénom de la victime grâce à des bases de données fuitées précédemment, appelle pour "assister" l'utilisateur dans la procédure de blocage, le guidant pas à pas pour fournir les codes de sécurité. La voix humaine, calme et professionnelle, est un outil extrêmement puissant pour abaisser les défenses, bien plus qu'une interface web. Cette approche hybride rend extrêmement difficile la distinction entre le vrai et le faux, surtout dans les moments de stress émotionnel induit par la peur de perdre de l'argent.

La défense contre ces menaces nécessite un changement de paradigme dans la façon dont nous interagissons avec les communications de service. Chez GoBooksy, nous adoptons et conseillons une approche "Zero Trust" envers le canal SMS pour les communications critiques. La règle d'or que nous appliquons est que les banques et les institutions financières n'incluent jamais de liens directs pour l'accès aux comptes dans des messages texte. S'il y a un problème réel, celui-ci sera visible en accédant à l'application officielle ou au site web en tapant manuellement l'adresse, jamais en suivant un raccourci envoyé par message. De plus, il est fondamental de lire attentivement le contenu des SMS contenant les codes OTP : souvent, dans la précipitation, on ignore que le message indique "autorisation virement" alors que nous sommes convaincus d'autoriser une "annulation".

La technologie nous offre des outils puissants, mais la sécurité finale réside dans notre capacité à ralentir les processus décisionnels face à l'urgence. Comprendre que l'expéditeur d'un message peut être falsifié et que l'interface que nous voyons à l'écran peut être un masque est la première étape pour s'immuniser contre ces fraudes. La véritable protection ne se trouve pas seulement dans les logiciels antivirus ou les pare-feu bancaires, mais dans la conscience que, dans le monde numérique, l'urgence est presque toujours le premier signe de la tromperie.