La paradoja de los ocho ceros: lo que la contraseña nuclear enseña a la seguridad digital

Analizamos el célebre caso de la contraseña de lanzamiento "00000000" para comprender el profundo conflicto entre la seguridad informática y la operatividad que gestionamos a diario. Descubrimos por qué la complejidad técnica a menudo es eludida por el factor humano y cómo esto influye en los modernos sistemas de protección de datos.

Durante casi veinte años, en el punto álgido de la Guerra Fría, la seguridad del arsenal nuclear estadounidense pendió de un hilo finísimo, o mejor dicho, de una secuencia de cifras increíblemente banal. La historia de los ocho ceros es quizás una de las anécdotas más potentes que utilizamos en GoBooksy cuando debemos explicar a nuestros clientes la compleja relación entre protocolos de seguridad y realidad operativa. Se cuenta que durante dos décadas el código de desbloqueo para los misiles Minuteman, el llamado PAL (Permissive Action Link), había sido configurado deliberadamente en "00000000". Esta narrativa, confirmada por ex oficiales de lanzamiento como Bruce G. Blair, no representa un error de distracción, sino una elección consciente que ilumina perfectamente los desafíos que enfrentamos cada día en la protección de las infraestructuras digitales.

Cuando analizamos los sistemas legacy o diseñamos nuevas arquitecturas en la nube, chocamos constantemente con el mismo dilema que afligió al comando estratégico americano en los años sesenta. La administración Kennedy, aterrorizada por la idea de que un general enloquecido o un error técnico pudieran desencadenar un conflicto no autorizado, impuso la instalación de candados electrónicos en los misiles. Sobre el papel, la solución era irreprochable y respondía a una lógica de máxima prudencia. Sin embargo, en la realidad operativa de los búnkeres subterráneos, la prioridad era diametralmente opuesta. Los militares temían que, en el caos de un ataque soviético, las líneas de comunicación pudieran caer, haciendo imposible recibir el código de desbloqueo desde Washington y transformando la disuasión nuclear en chatarra inerte.

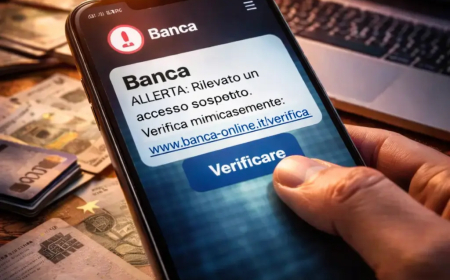

La solución adoptada por el comando operativo fue el equivalente analógico de lo que vemos suceder a menudo en las oficinas modernas cuando las políticas de seguridad se vuelven demasiado estrictas. Configurar la combinación en ocho ceros significaba respetar formalmente la obligación de tener un código, garantizando al mismo tiempo que cualquiera pudiera activar el sistema en pocos segundos sin tener que consultar registros externos. En GoBooksy observamos diariamente esta dinámica psicológica: cuando la seguridad se percibe como un obstáculo para el trabajo fluido, el usuario siempre encontrará una manera de eludirla. No importa cuán sofisticada sea la criptografía o cuán compleja sea la infraestructura de red; si la autenticación ralentiza un proceso crítico, el operador humano intentará simplificarlo, a menudo escribiendo la contraseña en un post-it pegado al monitor o, en el caso de los generales americanos, escribiendo la combinación directamente en la puerta de la caja fuerte.

Este episodio histórico nos obliga a reflexionar sobre la naturaleza misma de la seguridad informática moderna. A menudo se comete el error de pensar en la protección de datos como una barrera estática, un muro infranqueable hecho de algoritmos y cortafuegos. La realidad que encontramos en nuestros flujos de trabajo es muy diferente. La seguridad es un proceso dinámico que debe tener necesariamente en cuenta la usabilidad. Si un sistema de autenticación de dos factores está mal implementado y requiere demasiado tiempo para el acceso, los empleados comenzarán a desactivarlo o a compartir las sesiones de trabajo, creando brechas mucho más graves de las que se querían prevenir. La lección de los ocho ceros nos enseña que un sistema teóricamente invulnerable se vuelve inútil si no es utilizable en el momento de necesidad, o peligroso si su complejidad empuja a los usuarios a neutralizarlo por desesperación.

En nuestros análisis de vulnerabilidades empresariales, notamos que el error más común no es técnico, sino de diseño. Se tiende a dibujar sistemas de seguridad para escenarios ideales, donde los usuarios están tranquilos, descansados y tienen tiempo disponible. La realidad operativa está hecha de urgencias, estrés y plazos, exactamente como el escenario de un posible lanzamiento de misiles. Si el procedimiento de seguridad no se integra orgánicamente en el flujo de trabajo, será percibido como un enemigo por el propio operador. La contraseña "00000000" no fue un acto de estupidez, sino una rebelión de la operatividad contra la burocracia de la seguridad.

En GoBooksy intentamos aplicar esta conciencia evitando imponer medidas draconianas que ignoran el factor humano. La verdadera seguridad no reside en la complejidad de la contraseña en sí, sino en la construcción de un ecosistema donde el comportamiento seguro sea también el más simple de adoptar. Implementar llaves biométricas, autenticaciones contextuales o tokens de hardware son respuestas modernas que intentan resolver ese viejo conflicto entre la necesidad de control y la exigencia de rapidez. Ignorar esta tensión significa condenarse a repetir la experiencia de los silos nucleares, donde la tecnología más avanzada del mundo se volvía vulnerable por la más humana de las exigencias: la necesidad de actuar sin impedimentos.

La historia de la tecnología está constelada de paradojas similares, donde el elemento humano sobrescribe el código máquina. Comprender que la seguridad es un pacto de confianza entre quien diseña el sistema y quien lo utiliza es el primer paso para evitar que nuestras "contraseñas nucleares" digitales se conviertan en una banal secuencia de ceros, dejando las puertas abiertas de par en par justo cuando pensamos que las hemos cerrado con doble llave.