Nova fraude por SMS esvazia contas em 30 segundos: como reconhecê-la

Analisamos o mecanismo técnico e psicológico por trás da nova onda de smishing bancário. Descubra por que as mensagens fraudulentas aparecem em conversas autênticas e como a velocidade de execução torna ineficazes os antigos métodos de defesa.

No nosso trabalho diário de gestão de infraestruturas digitais e fluxos de comunicação, observamos uma mudança radical na natureza das ameaças informáticas. Se antes as tentativas de fraude eram gramaticalmente pobres e tecnicamente grosseiras, hoje enfrentamos operações cirúrgicas projetadas para explorar não tanto a vulnerabilidade do software, mas a dos protocolos de comunicação e a psicologia do usuário. O chamado "golpe dos 30 segundos" não é um título sensacionalista, mas a descrição precisa de uma janela temporal operacional durante a qual as nossas contas correntes podem ser comprometidas irreversivelmente através de um simples SMS.

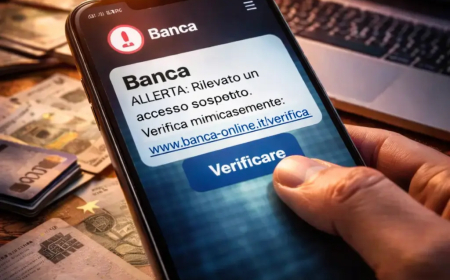

O que torna esta ameaça particularmente insidiosa é a sua capacidade de se camuflar perfeitamente dentro de conversas legítimas. Frequentemente recebemos relatos de usuários desconcertados pelo fato de a mensagem fraudulenta ter aparecido no mesmo histórico das mensagens verdadeiras enviadas pelo seu banco. Este fenômeno ocorre porque os protocolos da rede móvel permitem a manipulação do "Sender ID", ou seja, o identificador textual do remetente. Quando os criminosos enviam uma mensagem definindo como remetente o nome exato da instituição bancária, o smartphone da vítima, seguindo uma lógica de agrupamento por nome, coloca a mensagem falsa junto às autênticas que contêm códigos de acesso ou notificações de transferências passadas. Na GoBooksy, vemos constantemente como esta única falha lógica na gestão de SMS pelos dispositivos é a peça-chave que derruba a desconfiança inicial do usuário.

A mecânica do ataque é estudada para gerar um senso de urgência que provoca um curto-circuito no pensamento racional. O texto quase sempre faz referência a um acesso não autorizado, a um bloqueio preventivo do cartão ou a uma transação suspeita de saída. A reação instintiva é proteger as poupanças clicando no link fornecido para "verificar" ou "bloquear" a operação. É aqui que a infraestrutura criminosa mostra a sua sofisticação. O link não leva a um site estático, mas a uma plataforma de "mirroring" (espelhamento) que reproduz fielmente a interface do banco, muitas vezes atualizada em tempo real. Enquanto o usuário digita as suas credenciais no site falso, um bot ou um operador humano insere-as simultaneamente no site verdadeiro do banco.

O momento crítico, esses fatídicos trinta segundos, é ativado quando o sistema bancário real envia o código OTP (One Time Password) para autorizar o acesso ou uma transação. O usuário, acreditando usar esse código para anular uma transferência fraudulenta na página falsa, insere-o no formulário. Imediatamente, o sistema criminoso intercepta esse código e utiliza-o no portal bancário real para finalizar uma transferência instantânea para contas estrangeiras ou "mulas" financeiras. A velocidade é essencial porque os códigos OTP têm uma validade temporal muito curta. Analisamos casos em que todo o processo, desde o clique no link até ao esvaziamento do saldo disponível, ocorreu em menos de um minuto, deixando a vítima apenas com a notificação da operação realizada.

Outro aspeto muitas vezes subestimado é a qualidade da "engenharia social" utilizada. Em alguns cenários mais complexos que monitorizamos, o SMS é apenas o prelúdio de uma chamada de voz. Um falso operador, que já conhece o nome e sobrenome da vítima graças a bases de dados vazadas anteriormente, liga para "ajudar" o usuário no procedimento de bloqueio, guiando-o passo a passo no fornecimento dos códigos de segurança. A voz humana, calma e profissional, é uma ferramenta poderosíssima para baixar as defesas, muito mais do que uma interface web. Esta abordagem híbrida torna extremamente difícil distinguir o verdadeiro do falso, especialmente em momentos de estresse emocional induzido pelo medo de perder dinheiro.

A defesa contra estas ameaças requer uma mudança de paradigma na forma como interagimos com as comunicações de serviço. Na GoBooksy, adotamos e aconselhamos uma abordagem "Zero Trust" em relação ao canal SMS para comunicações críticas. A regra de ouro que aplicamos é que os bancos e as instituições financeiras nunca incluem links diretos para o acesso às contas dentro de mensagens de texto. Se houver um problema real, este será visível ao acessar a app oficial ou o site digitando manualmente o endereço, nunca seguindo um atalho enviado por mensagem. Além disso, é fundamental ler atentamente o conteúdo dos SMS que contêm os códigos OTP: muitas vezes, na pressa, ignora-se que a mensagem diz "autorização transferência" enquanto nós estamos convencidos de estar autorizando um "cancelamento".

A tecnologia oferece-nos ferramentas poderosas, mas a segurança final reside na nossa capacidade de abrandar os processos de decisão diante da urgência. Compreender que o remetente de uma mensagem pode ser falsificado e que a interface que vemos na tela pode ser uma máscara é o primeiro passo para se imunizar contra estas fraudes. A verdadeira proteção não está apenas no software antivírus ou nos firewalls bancários, mas na consciência de que, no mundo digital, a urgência é quase sempre o primeiro sinal do engano.